Android-telefoons te hacken via hardware

Android-telefoons, zoals de Samsung Galaxy of de Nexus (Google), zijn eenvoudig te hacken met onofficiële onderdelen zoals touchscreens of batterijen. Nu hebben Israëlische onderzoekers een firewall ontworpen om deze hardware-hacks te stoppen.

De aanval via de hardware is mogelijk door een soort ontwerpfout in Android-telefoons: die zien de onderdelen van het toestel altijd als inherent veilig. Daardoor kunnen de batterij, het scherm en andere onderdelen zonder controle communiceren met de central processing unit (CPU), die bepaalt wat de telefoon doet.

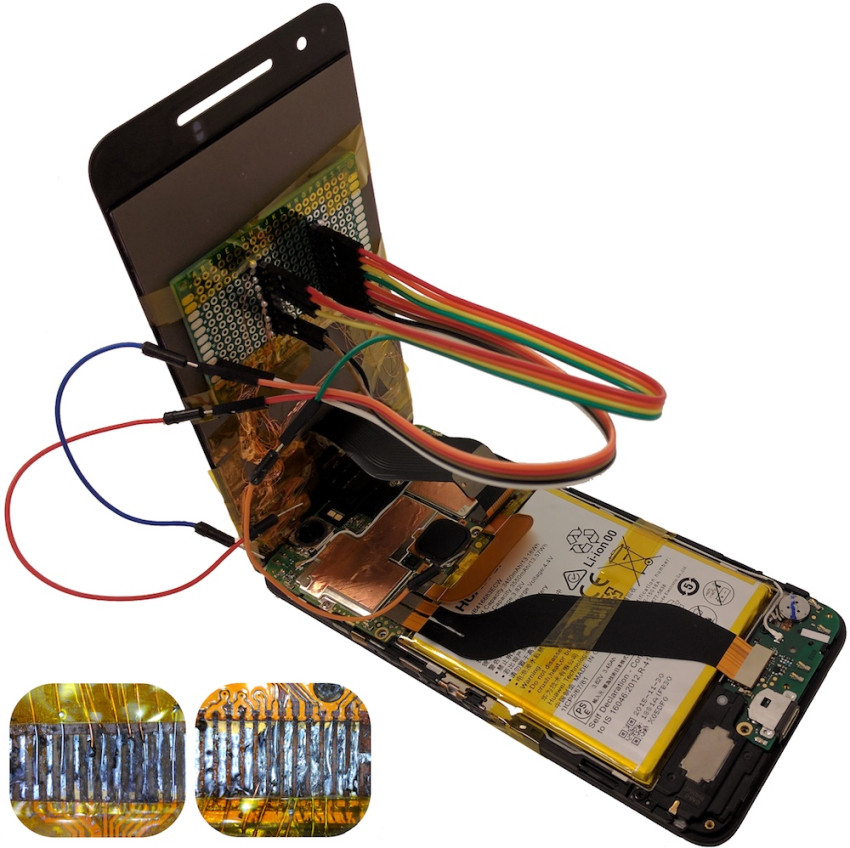

Onderzoekers van de Ben Gurion University uit Israël toonden eerder dit jaar aan wat er allemaal mogelijk is met een aangepaste of geïnfecteerde batterij of touchscreen. De hele telefoon kan overgenomen worden, mensen kunnen nietsvermoedend naar phishing-sites gelokt worden (de telefoon past dan op het laatste moment het ingetoetste webadres aan), je bankgegevens kunnen worden gestolen door de invoer van het touchscreen te lezen, enzovoort.

Geen scan

Dit soort narigheid is ook mogelijk met kwaadaardige software die mensen per ongeluk op hun telefoon downloaden. Daar valt echter tegen wat tegen te doen, met virusscanners. Maar omdat de telefoon de communicatie met de hardware als veilig ziet, is er geen makkelijke manier om te checken of de batterij kwaadaardige software uitvoert.

Tot nu toe dan, want dezelfde onderzoekers die het lek ontdekten, hebben nu een oplossing gevonden. Een door hen ontworpen firewall controleert alle communicatie tussen de CPU en de rest van de onderdelen. Gebeurt er iets vreemds, dan ziet het algoritme dat en stopt het de communicatie. Deze hardware-firewall herkent 'iets vreemds' dankzij een heleboel training; met machine learning heeft het geleerd om kwaadaardige communicatie op te sporen.

De informatici uit Israël voerden voor het onderzoek een aanval uit op een Nexus 6P-telefoon. Ze gebruikten een touchscreen dat ze zelf geïnfecteerd hadden met kwaadaardige software en gebruikten dat om de hele telefoon over te nemen. Vervolgens trainden ze hun firewall met dezelfde soort software.

Dat betekent ook dat de firewall nog niet perfect is; hij is nog niet uitgebreid getest op andere Android-toestellen. Sterker nog, de onderzoekers geven toe dat ze niet weten of deze manier van hacken voor elk Android-toestel werkt. Het was echter belangrijk dat de onderzoekers een oplossing vonden vóór ze hun vondst naar buiten brachten; anders zou jan en alleman voortaan een touchscreen kunnen infecteren.

Onwetend

Het lijkt misschien onwaarschijnlijk dat je ooit in aanraking komt met een stuk geïnfecteerde hardware. Maar de onderzoekers waarschuwen dat de grote aantallen niet-officiële reparaties (niet bij de fabrikant), vooral aan Android-telefoons, een groot risico vormen. Dat komt vooral door het grote aantal reparaties; 50 % van alle smartphonegebruikers heeft wel eens een gebroken scherm gehad, volgens een studie uit 2015.

Als je naar een telefoonreparatiewinkel gaat om de barst in een scherm te laten repareren, zullen zij de goedkoopst mogelijke onderdelen gebruiken. Er kan een luchtje zitten aan die goedkope onderdelen; misschien kosten ze zo weinig omdat er iets anders aan de hand is. Cybercriminelen kunnen de onderdelen onder de marktprijs aanbieden en ongemerkt telefoons infecteren, om er later geld aan te verdienen. De reparateur heeft dan geen idee dat hij gevaarlijke hardware installeert.

Aangezien dit lek nu pas aan het licht komt, is het onmogelijk om te zeggen hoe groot het probleem is, of dat het überhaupt bestaat. De onderzoekers geven alleen aan dat het redelijk eenvoudig is om op deze manier een telefoon te hacken. Dat suggereert dat het waarschijnlijk al eens gebeurde. De onderzoekers pleiten er nu voor om hun firewall standaard als extraatje toe te voegen aan alle smartphone-hardware, zodat gebruikers zeker weten dat die niet geinfecteerd is.