Auto is kwetsbaar voor hackers

De moderne “slimme” auto kan relatief eenvoudig gehackt worden, blijkt uit onderzoek van de Cyber Security Academy. Het ontwerp van de hedendaagse computers-op-wielen bevat veel kwetsbaarheden op het gebied van ICT-veiligheid en fabrikanten doen er te weinig aan. Welke zwakheden er zijn beschrijft drs. Herbert Leenstra in zijn onderzoek, waarop hij 9 februari afstudeert. Ook doet hij tal van aanbevelingen over hoe het beter kan.

Wie nu een nieuwe auto koopt, krijgt meer dan een vervoermiddel. In alle moderne auto’s zitten chips met software die de functies van de auto verzorgen; denk aan motormanagement, navigatie en het entertainmentsysteem. De auto legt regelmatig verbinding met het internet om nieuwe firmware van de fabrikant te downloaden of bepaalde gemeten data te uploaden.

Slot openen

Dat is reuze handig, maar het opent ook de deur voor hackers. Dat kwaadwillenden het slot van auto’s kunnen openen, was al bekend (lees onze artikelen ‘Elektronische sleutels van auto’s zijn te hacken’ en ‘Miljoenen auto’s kwetsbaar voor hack’). Een beetje handige boef kan je auto openmaken en ermee wegrijden.

Het probleem is echter nog veel ernstiger, betoogt drs. Herbert Leenstra in zijn onderzoek ‘Multi actor roadmap to improve cyber security of consumer used connected cars’ (pdf-bestand). Als case beschrijft hij hoe twee hackers toegang kregen tot het ICT-systeem van een Jeep Cherokee. Via de draadloze verbinding bereikten ze de CAN-bus van de wagen, waarover alle communicatie verloopt. Zo konden ze onder andere de ruitenwissers en remmen bedienen, maar ook het stuur, wat tot dodelijke ongelukken kan leiden.

Het probleem is echter nog veel ernstiger, betoogt drs. Herbert Leenstra in zijn onderzoek ‘Multi actor roadmap to improve cyber security of consumer used connected cars’ (pdf-bestand). Als case beschrijft hij hoe twee hackers toegang kregen tot het ICT-systeem van een Jeep Cherokee. Via de draadloze verbinding bereikten ze de CAN-bus van de wagen, waarover alle communicatie verloopt. Zo konden ze onder andere de ruitenwissers en remmen bedienen, maar ook het stuur, wat tot dodelijke ongelukken kan leiden.

Autobranche onderschat probleem

Deze losse cases zijn weliswaar bekend, maar Leenstra laat met zijn onderzoek zien dat deze problematiek over de hele breedte van de autobranche wordt onderschat. ‘Het verschilt van fabrikant tot fabrikant, maar mijn beeld is dat er veel wordt overlegd en gepraat, terwijl de autobouwers ondertussen nauwelijks tot concrete afspraken komen.’

Bij de afweging om geld te investeren in ICT-beveiliging of in een hippe nieuwe optie, is de keuze vaak snel gemaakt. Zeker als de concurrent met nieuwe features komt. ‘Maar je moet security helemaal vooraf in het ontwerp van de auto verwerken. Als je achteraf een patch moet aanbrengen, ben je tien keer duurder uit.’ Het voorbeeld van de gehackte jeep Cherokee maakt dat duidelijk: Chrysler moest 1,4 miljoen wagens terugroepen naar de fabriek.

Leenstra constateert dat er fundamentele weeffouten zitten in de ICT-architectuur van de huidige generatie voertuigen. ‘Hackers kunnen op diverse manieren het ICT-systeem van de auto binnenkomen. Het entertainmentsysteem geeft nu bijvoorbeeld toegang tot het motorsysteem, terwijl er eigenlijk geen enkele reden is voor zo’n verbinding.'

Ongelukken

Het wachten is op de eerste ernstige ongelukken die zijn veroorzaakt door hackers, denkt Leenstra. ‘Bij mijn weten zijn die nog niet voorgekomen.' Het zou kunnen dat autofabrikanten een hack hebben stilgehouden, want ze zitten natuurlijk niet op dergelijke publiciteit te wachten.

We moeten volgens Leenstra niet lichtzinnig doen over de kwetsbaarheden van auto’s. ‘Je hebt niet veel nodig voor een hack: wat gevoel voor ICT, vrije tijd, doorzettingsvermogen en een paar honderd euro. Bijna iedereen kan een auto hacken.’ Black hat hackers (hackers met criminele bedoelingen) delen hun ideeën, tools en ervaringen op fora en congressen.

Echt bijna iedereen kan een auto hacken

Vertrouwen in gevaar

Leenstra ziet nog een groter gevaar. Eventuele hacks van auto’s die in de publiciteit komen, kunnen het vertrouwen van mensen in autonome auto’s ondergraven. ‘Die wagens zijn de hele tijd verbonden en rijden autonoom. Als daarbij de ICT-beveiliging niet goed is geregeld, dan vallen er doden en kunnen we de doorbraak van de autonome auto op onze buik schrijven.’

Herontwerp

Aanbevelingen doet Leenstra ook. Allereerst moeten autofabrikanten het huidige CAN-bus-systeem van de auto herontwerpen zodat de vitale en nonvitale systemen van de auto gescheiden van elkaar zijn en deze dus minder gevoelig wordt voor hacks. Verder moeten fabrikanten een eenduidige manier bepalen om software-updates uit te voeren. Leenstra: ‘Sommige fabrikanten doen dat nu via een USB-stick, maar dat is vragen om problemen. Op een USB-stick kan natuurlijk van alles staan.’

Leenstra deed zijn onderzoek onder de noemer van de Cyber Security Academy, een samenwerking tussen de TU Delft en de Universiteit Leiden.

Openingsfoto CBC News

Meer artikelen

Een AI-fabriek in Groningen

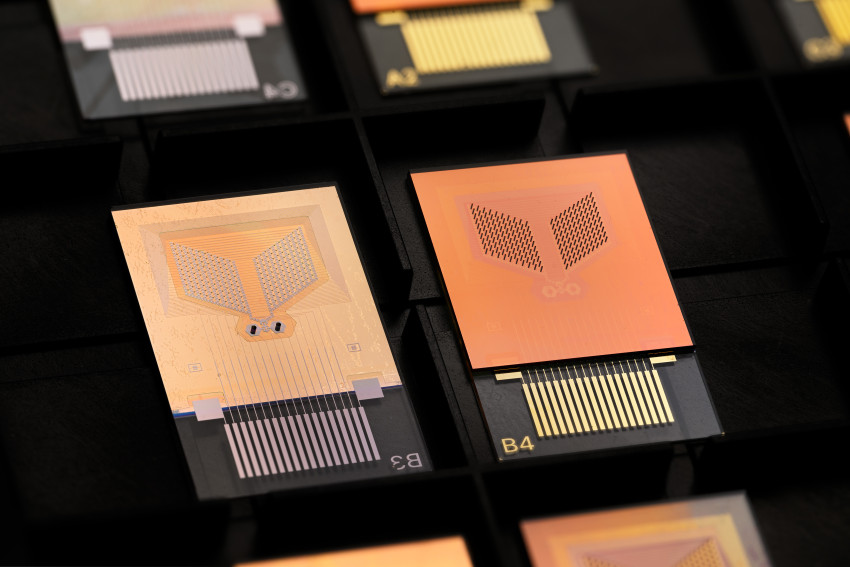

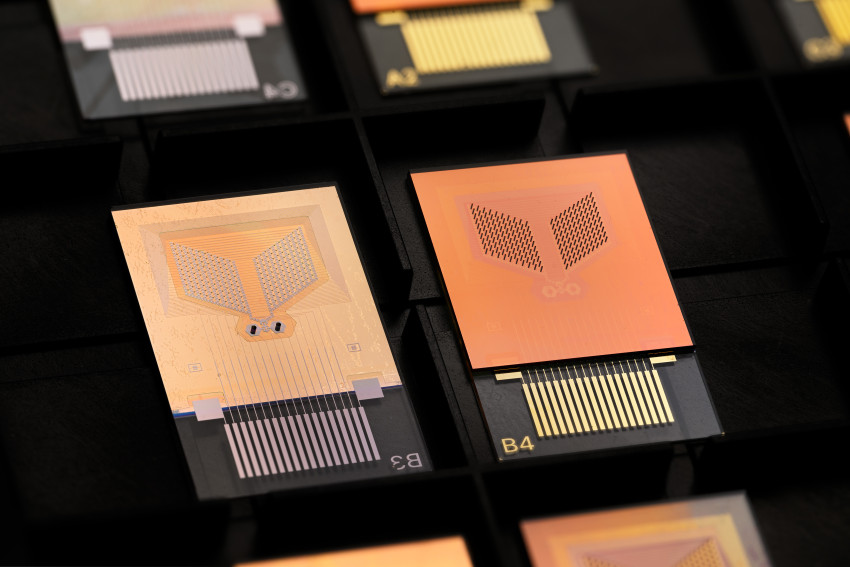

Gezondheid meten via zweetdruppels

Nieuwste artikelen

Een AI-fabriek in Groningen