Wifi blijkt onveilig

Dé standaard voor wifibeveiliging blijkt onveilig. Een nieuw onderzoek van de Belgische KU Leuven laat zien dat hackers tijdens het beveiligingsproces in kunnen breken. Op die manier kunnen ze internetverkeer onderscheppen of malware installeren via malafide websiteonderdelen.

Onderzoeker Mathy VanHoef kraakte WPA2 en maakte zijn ontdekking vandaag bekend. Komende woensdag spreekt hij erover tijdens de Computer and Communications Security (CCS) conferentie.

De hack raakt elk apparaat dat wifi ondersteunt en is daarmee veelomvattend. Telefoons en laptops, of het nu iPhones, Macbooks, Windows-pc's of Android-telefoons zijn, alles is kwetsbaar. VanHoef raadt iedereen aan om zo snel mogelijk veiligheidsupdates te installeren.

Het is echter onduidelijk of Vanhoef de eerste is die deze kwetsbaarheid ontdekt. Daarom weet niemand of hackers dit beveiligingsgat in de afgelopen jaren misbruikten om in te breken op allerhande van wifi voorziene apparaten.

Handdruk

WPA2 bestaat al sinds 2004 en geldt als de veiligste manier om je wifi te beveiligen. WPA (Wi-Fi Protected Acces) gebruikt een ingewikkeld proces om zeker te weten dat de persoon die inlogt op een netwerk ook echt degene is die hij of zij zegt te zijn. Ondertussen doet het apparaat van de gebruiker hetzelfde: die gaat na of het wifi wel het 'echte' netwerk is. Deze '4-weegse handdruk' lijkt erg veilig. De gebruiker voert het WPA2-wachtwoord in, dat je instelt op het moment dat je het wifi configureert, en alles is in kannen en kruiken.

VanHoef en zijn collega, Frank Piessens, ontdekten echter dat het mogelijk is om in te breken in het verificatieproces. Bij stap 3 van het vierstappenplan wordt namelijk een nieuwe sleutel aangemaakt aan de hand van het wifi-wachtwoord. Als deze sleutel dezelfde is voor wifi en apparaat, lijkt het veilig. Nu blijkt echter dat boodschap 3 meerdere keren kan worden verzonden, en dat het proces zich elke keer 'reset' vanaf stap 3. Slimme hackers als VanHoef en Piessens) kunnen dat proces ge- of misbruiken om allerlei pakketjes data in het verificatieproces te stoppen. Ook kunnen ze verzonden pakketjes opnieuw versturen en aftappen.

Ingebakken in systeem

Het is bijzonder dat deze kwetsbaarheid nu pas aan het licht komt. Het gaat hier namelijk niet om een kleine fout in een specifiek stukje software; de hackbaarheid zit ingebakken in het systeem. Het vierstappenplan leek onfeilbaar maar is dat allerminst.

Terwijl de makers van apparaten met wifi-ondersteuning ongewtijfeld met nieuwe updates zullen komen, wordt het nu wellicht ook tijd om te kijken naar een nieuw beveiligingsprotocol voor draadloos internet. Dat gebeurde ook in 2003, toen de voorganger van WPA, WEP, teveel problemen bleek te hebben. Een jaar na WPA kwam het (nog) veiliger WPA2 uit.

Overigens hebben VanHoef en Piessens ervaring met het kraken van wifiprotocollen. In 2013 lieten ze al zien dat WPA kwetsbaar was. Die kwetsbaarheid was niet aanwezig in WPA2. Nu hebben de twee Belgen toch een manier gevonden om ook de modernste wifi-sleutel te kraken.

Beeld: Khaase

Meer artikelen

Een AI-fabriek in Groningen

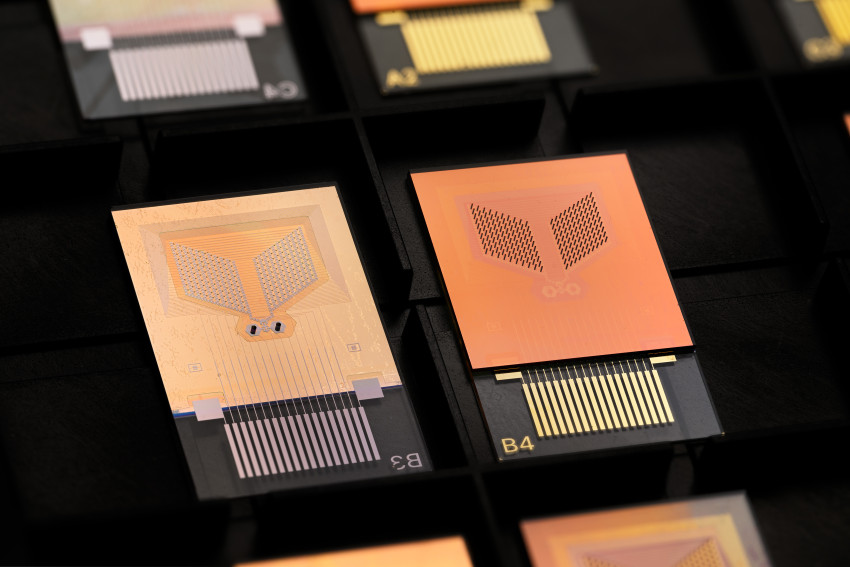

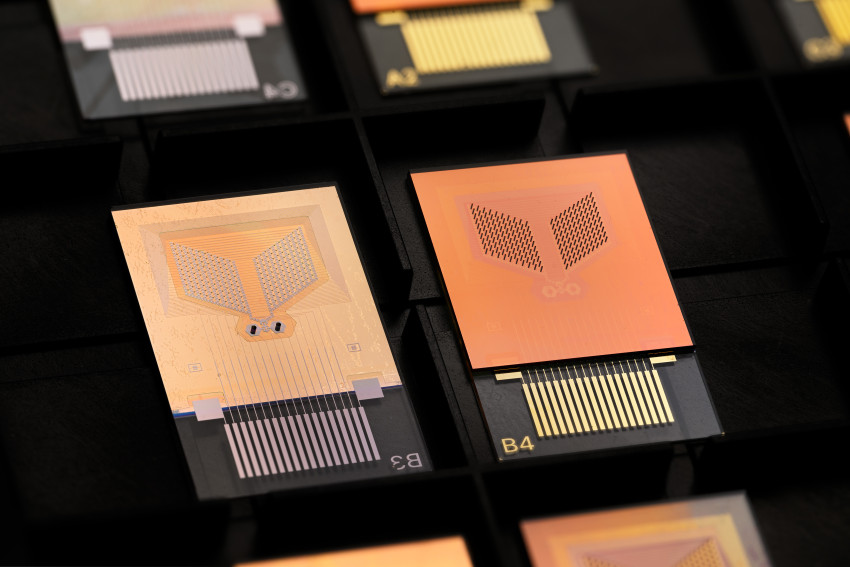

Gezondheid meten via zweetdruppels

Nieuwste artikelen

Een AI-fabriek in Groningen